Social Engineering

Los especialistas en informática se esfuerzan por lograr que haya seguridad en todas las capas del modelo OSI. A menudo, las pérdidas no se ocasionan en la propia red, sino que tienen lugar en la capa 8 ficticia, es decir, a cuarenta centímetros de la pantalla, donde los usuarios interactúan con la técnica. Los estafadores lo saben, por lo que se aprovechan de cualidades y conductas humanas típicas, tales como la buena disposición, la confianza, el respeto, el orgullo, la gratitud, la prevención de conflictos o el miedo, para acceder a los sistemas informáticos sin autorización. Se puede hablar en este caso del método del social engineering, que cada año y a nivel mundial ocasiona daños valorados en miles de millones, por lo que para las empresas resulta imprescindible formar a sus trabajadores y darles directrices claras sobre el tratamiento adecuado de la información confidencial.

¿Qué es el social engineering?

Incluso la contraseña más segura no es suficiente cuando los usuarios tienen que enfrentarse a amenazas ajenas. La ingeniería social comprende diversos trucos psicológicos que tienen lugar en el marco del espionaje económico para arrebatar a los trabajadores datos relacionados con la seguridad. Los responsables de los ataques hacen acopio de dicha información y no solo se infiltran en los sistemas informáticos, sino que a través de ellos también consiguen acceder a los datos protegidos de las empresas. Se pone en práctica, así, el llamado social hacking. Además, la ingeniería social también entra en juego para llevar a los empleados de las empresas a reacciones poco meditadas o imprudentes, entre las que se engloban la instalación de programas desconocidos o la realización de transacciones financieras sospechosas. A este respecto, no es necesario que se establezca el contacto directo entre los delincuentes y sus víctimas. Las modalidades de fraude que se llevan a cabo por medio del correo electrónico, como el phishing se basan en el social engeneering, pero también es común la entrada en escena de un supuesto administrador de sistemas que necesita la contraseña de usuario de la secretaria de recepción con el objetivo de solucionar un problema.

¿Cómo funciona la ingeniería social?

Puede que, a priori, la idea de la ingeniería social resulte algo banal. Sin embargo, en la práctica demuestra ser uno de los métodos de infiltración más efectivos. La razón de ello son las características tanto positivas como negativas de casi todas las personas, por lo que en la mayoría de culturas puede convertirse en algo beneficioso y útil para la sociedad. De ahí, a muchos les resulta difícil prescindir de su aplicación en situaciones de emergencia, mientras que otros muestran su disposición por miedo a reaccionar de manera errónea ante situaciones desconocidas.

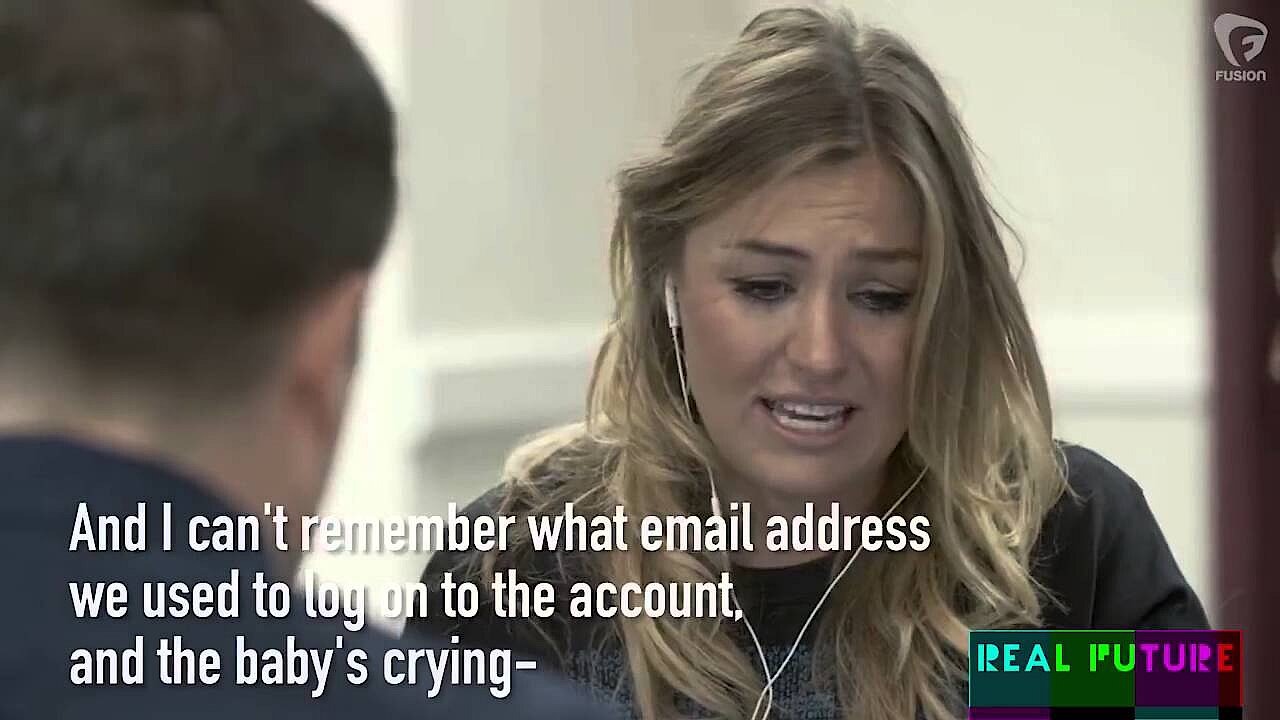

El siguiente vídeo (en inglés) de YouTube muestra, aparentemente, a una madre desbordada por el llanto de su bebé, lo que se convierte en motivo suficiente para que el trabajador del servicio de atención al cliente de una empresa de Internet le facilite datos de cliente confidenciales:

Para mostrar este video, se requieren cookies de terceros. Puede acceder y cambiar sus ajustes de cookies aquí.

Para mostrar este video, se requieren cookies de terceros. Puede acceder y cambiar sus ajustes de cookies aquí.

Sin embargo, las cualidades humanas no siempre se convierten en el centro de atención de los intentos de manipulación. El hecho de estar orgulloso por el trabajo realizado o por el éxito de la empresa puede inducir tanto a los trabajadores como a los miembros del departamento de ejecutivos a fanfarronear con información confidencial, por ejemplo en una entrevista fingida, ante clientes o en entrevistas de trabajo. A menudo, la obsesión por la prevención de conflictos conduce a llevar a cabo acciones críticas en contra del sentido común. El motor más poderoso de las acciones poco meditadas es, sin embargo, el miedo, y este puede fomentarse, por ejemplo, por medio de un presunto provocador al otro lado del teléfono que un día amenaza con hacer que no funcione Internet si no recibe inmediatamente información detallada sobre el router y su configuración. Haciendo uso de términos técnicos relevantes, la persona que llama intimida a los trabajadores que no tienen unos conocimientos técnicos amplios.

Asimismo, otra de las herramientas de estos “hackers sociales” es el miedo que se tiene a los jefes: un truco muy popular son las órdenes de pago ficticias del jefe por correo electrónico.

Para engañar a sus víctimas, los estafadores se hacen pasar, en general, por compañeros de trabajo, jefes o solicitantes de puestos de trabajo, pero también adoptan el rol de trabajadores del servicio técnico que se encargan de evaluar el nivel de satisfacción del cliente o que realizan una encuesta por orden de un organismo de investigación.

Los denominados “ingenieros sociales” no se limitan necesariamente a contactos aislados, sino que también es posible que se le pida un favor a la víctima durante un período considerable de tiempo o que se la entretenga por medio de conversaciones sobre temas banales. El verdadero ataque se produce, en este caso, cuando hay cierta base de confianza y el atacante ha recopilado suficiente información para engañar a su víctima. En ocasiones, tal espionaje va precedido de una intensa tarea de investigación y entre las fuentes de información no solo se sitúan las páginas web de las empresas, sino también las redes sociales como Facebook o LinkedIn. Algo que va todavía más lejos es el “dumpster diving”, por medio de lo que los criminales buscan en la basura de la víctima para hacerse acopio de documentos comerciales desechados.

Habitualmente, el social engineering se lleva a cabo por medio del correo electrónico o por teléfono, ya que este tipo de ataques puede automatizarse aun teniendo escasos conocimientos técnicos. El peligro de revelar secretos corporativos o datos de acceso de manera involuntaria también está presente tanto en los medios de transporte públicos como en bares, cafeterías o restaurantes, en los que se conversa sobre cifras de negocio, sistemas de trabajo o sobre el contacto con los clientes. Incluso aquellos trabajadores que responden a llamadas de trabajo al teléfono móvil, están hablando sobre asuntos internos de las empresas en público y sin tener en cuenta que puede que haya personas que les estén escuchando.

Scareware: ingeniería social automatizada

Una variante del social engineering basada en software se apoya en el malware específico que intimida a los usuarios de Internet y que induce a realizar determinadas acciones. En este caso se puede hablar de scareware. Los programas de este tipo trabajan siguiendo el siguiente patrón: por medio del software se amenaza al usuario y, a continuación, se le muestra una vía de solución que incluye la acción que el atacante pretende llevar a cabo. A menudo, antes de ello se coloca el scareware en el ordenador de la víctima. Un punto de partida lo ofrece a este respecto la confianza con respecto a marcas, empresas o autoridades conocidas. Para incitar a los usuarios a que instalen un software malicioso por iniciativa propia, los timadores se valen de nombres y logotipos que provocan confusión con conocidos productos de confianza.

De esta manera, por ejemplo, se puede ocultar el scareware en un programa antivirus gratuito, del que el usuario podrá ser testigo en forma de infecciones ficticias tras la instalación. Para solucionar el problema se ofrece la descarga gratuita de la versión completa. Una vez el usuario paga, desaparecen las amenazas.

El empleo de scareware, sin embargo, no supone necesariamente su infiltración automática en el sistema, sino que también puede iniciarse por medio, por ejemplo, de una animación en una página web, a través de la que se le hace creer al usuario que se ha convertido en víctima de un ataque de hacking. Las “medidas de defensa” que ofrece el scareware comprenden, en este caso, la descarga de un troyano, que es el que en realidad hace posible el ataque. En otra variante de esta modalidad de ataque el mensaje de error fingido no se mostrará en la página web, sino que se pondrá de relieve como un mensaje procedente del navegador. También puede aparecer como ventana emergente a modo de imitación de los mensajes de Windows.

Medidas de protección para empresas

Para proteger a las empresas de manera efectiva frente al social engineering lo recomendable es hacer que los trabajadores sean conscientes de que tratan con información confidencial. La sensibilización del tema del espionaje económico puede realizarse por medio de sesiones formativas en las que se discutirán las modalidades de ataque más habituales y sus consecuencias. Además, se recomienda fijar normas para el manejo de los datos sensibles. Cada trabajador debe conocer cuál es la información protegida por el secreto profesional, cuándo usar y dónde guardar los datos sensibles.

Por otro lado, los procesos estándar para desarrollar actividades administrativas proporcionan a los trabajadores la seguridad de cómo deben comportarse en situaciones críticas. Si se indica a los empleados que el departamento de informática nunca pide que se intercambien contraseñas por correo electrónico o por teléfono, es difícil que los timadores puedan hacerse acopio de ellas.

Puesto que la técnica de la ingeniería social se basa en errores humanos, el peligro que ello conlleva no puede eliminarse por completo con las medidas preventivas. Si se presta atención a los siguientes puntos, los timadores lo tendrán más complicado a la hora de acceder a datos confidenciales:

- Desconfianza saludable frente a personas ajenas a las empresa: cuanto más grande es una empresa, más fácil es que las personas ajenas a ella se hagan pasar por trabajadores o por prestadores de servicios. Ante el peligro de desvelar datos internos de la empresa involuntariamente, lo conveniente es optar por el papel protector que generalmente plantea tener una desconfianza saludable frente a personas ajenas. Solo se deberían transmitir datos confidenciales a aquellos compañeros de trabajo cuya identidad pueda garantizarse sin ninguna duda.

- Información proporcionada por teléfono: es fundamental que nunca se faciliten datos confidenciales por teléfono, lo que se debe aplicar, sobre todo, a llamadas entrantes y de interlocutores desconocidos. Además, la información que aparentemente es secundaria sirve de ayuda a los timadores para recopilar información sobre las empresas y para, en la medida de lo posible, engañar a otros compañeros.

- Correos electrónicos con remitente desconocido: si no es posible identificar al remitente de un correo electrónico con total seguridad, se recomienda ser cauteloso. Los trabajadores deberían consultar en todo caso a un superior o a una persona del departamento de informática antes de responder a ese tipo de mensajes. Si el mensaje requiere llevar a cabo una acción inesperada, como por ejemplo una transferencia algo sospechosa, es conveniente realizar una llamada de contestación al supuesto remitente.

- Atención con archivos adjuntos en enlaces y correos electrónicos: los usuarios de Internet siempre encuentran en sus bandejas de entrada correos electrónicos con enlaces a máscaras para introducir datos. Los timadores utilizan técnicas de esta índole para acceder a bases de datos, contraseñas o números de cliente, de modo que en el mundo empresarial estas prácticas no son nada inusuales. En principio, los bancos, tiendas online o compañías de seguros serios no piden a sus clientes que para crear una página web tengan que facilitar datos sensibles, pero se insta a ser especialmente cuidadoso en el caso de los archivos adjuntos, ya que estos pueden contener malware que se instale en un segundo plano y que permita acceder al sistema. Lo recomendable en este caso es minimizar el riesgo de que se incite a los trabajadores a abrir los archivos adjuntos de correos electrónicos procedentes de remitentes desconocidos.

- Protección de datos en las redes sociales: la preparación de los ataques de ingeniería social tiene lugar, por lo general, mucho antes de que se produzcan los ataques en sí. Además de las páginas web de las empresas, las redes sociales son también una gran fuente de información para los estafadores, cuyo objetivo es disfrazar los intentos de manipulación y darles un carácter creíble. En general, cuanta más información revele un trabajador sobre sí mismo en la red, mayor es el riesgo de verse afectado por la técnica del social engineering. De ello se desprende que es muy importante informar a los trabajadores sobre las configuraciones de privacidad y ofrecerles normas claras para manejar los contenidos corporativos en las redes sociales.

La complejidad del tema y la diversidad de las modalidades de los ataques hacen que sea imposible preparar a los trabajadores para que hagan frente a todos los tipos posibles de ataques de ingeniería social. Las reuniones o cursos de formación regulares sobre temas relativos al régimen de protección de datos permiten actuar con más cautela y tener un mayor conocimiento del peligro que esta técnica plantea. Asimismo, las medidas preventivas no tienen por qué llegar al punto de que una colaboración productiva se vea afectada por una desconfianza generalizada o por el miedo a cometer errores.