NTLM: ¿cómo funciona el protocolo de autenticación?

Si las redes informáticas no se protegen de forma adecuada, se vuelven vulnerables a los ataques. Obviamente, nadie quiere que los datos y servicios que se comparten sean accesibles para cualquiera. Para garantizar que solo los participantes legítimos puedan comunicarse entre sí, se debe blindar la red e implementar ciertos procedimientos de seguridad para obtener el acceso. Microsoft introdujo el método de autenticación NT LAN Manager (NTLM) hace ya bastante tiempo, aunque ahora se considera obsoleto. ¿Cómo funciona este protocolo?

¿Qué es el NTLM Protocol?

NTLM consiste en una serie de protocolos de autenticación del desarrollador de software Microsoft. Al principio, solo se utilizaba como protocolo propietario, aunque ahora la autenticación NTLM (en inglés, NTLM authentication) también está disponible para otros sistemas además de Windows. NT LAN Manager permite que diferentes ordenadores y servidores se verifiquen entre sí. Una de las prioridades de la mayoría de las redes es evitar el acceso de participantes no autorizados, por lo que deben implementar un procedimiento de verificación: el cliente solo puede entrar en la red o utilizar sus servicios si ha sido autorizado.

El protocolo NTLM estipula que el cliente se autentique con un nombre de usuario y la contraseña correspondiente. Para ello, se genera un intercambio entre el dispositivo del usuario y un servidor. Este último conoce los datos de inicio de sesión, por lo que puede comprobar la solicitud de acceso y, a continuación, permitirlo.

¿Cómo funciona la autenticación NTLM?

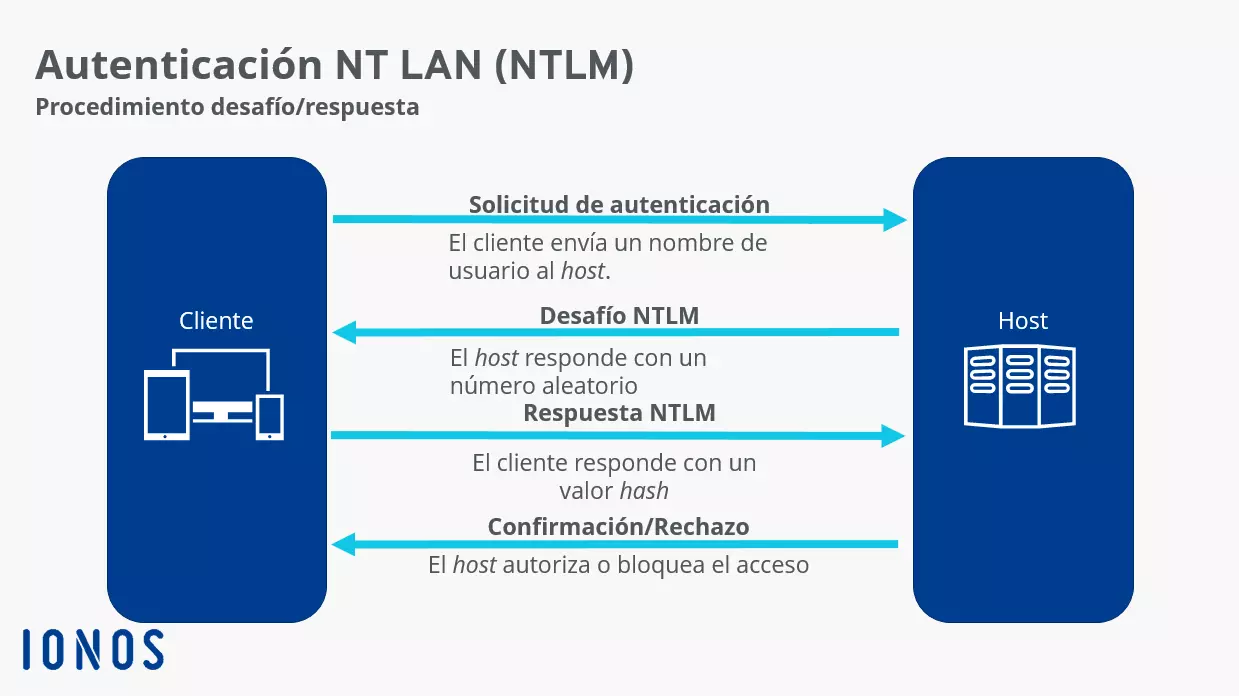

NTLM utiliza un procedimiento de desafío/respuesta para autenticar a los participantes de la red. El cliente y el host siguen los siguientes pasos:

- El cliente envía un nombre de usuario al host.

- El host responde con un número aleatorio, el desafío.

- El cliente crea un valor hash a partir de ese número y la contraseña del usuario y lo devuelve como respuesta.

- Del mismo modo, el host, que también conoce la contraseña, crea el valor hash y, a continuación, lo compara con la respuesta del cliente.

- Si ambos valores coinciden, se confirma la autenticidad del cliente y se permite el acceso. Si no hay coincidencia, se bloquea al cliente.

Para que la contraseña no se pueda obtener fácilmente por terceros no autorizados cuando se transmite por la red, se utiliza una función hash, un algoritmo matemático que convierte la contraseña en una nueva cadena de caracteres de longitud fija. Como esta conversión no puede revertirse fácilmente, las funciones hash desempeñan un papel importante en la criptología.

En el intercambio entre el cliente y el host, la información se transmite parcialmente en forma de flags NTLM. Se trata de un código con una longitud de 4 bytes. Las negotiation flags, que difieren entre sí solo en un bit, informan sobre el estado del proceso de registro.

Ámbitos de aplicación del NTLM

El protocolo NTLM se diseñó para conectar varios dispositivos Windows entre sí o con un servidor. Este método garantiza la seguridad de este proceso comprobando la autorización de acceso de los clientes. Windows utiliza NTLM como procedimiento de inicio de sesión único (SSO, por sus siglas en inglés): los usuarios solo tienen que iniciar sesión una vez para poder acceder a varias aplicaciones dentro del dominio.

Actualmente, NTML se ha quedado obsoleto, y Microsoft está optando por Kerberos, un nuevo protocolo de autenticación mucho más seguro. Sin embargo, NTLM todavía se utiliza, principalmente para dar soporte a servicios más antiguos. En el caso de los administradores de redes más grandes, conviene evitar el protocolo NTLM a menos que sea estrictamente necesario. De esta manera, se evita que algún cliente inicie sesión por error y, por lo tanto, surja una brecha de seguridad.

NTLM Protocol: ventajas e inconvenientes del método

Una de las ventajas de la autenticación con NTLM es no tener que enviar una contraseña insegura a través de la red. Las transferencias del cliente al servidor solo se realizan en forma de valor hash, lo que aumenta el nivel de seguridad. Sin embargo, el valor hash tiene la desventaja de que equivale a una contraseña en sí: si se intercepta, la seguridad de este sistema puede ponerse en entredicho. Asimismo, la contraseña se cifra con MD4, un procedimiento considerado inseguro actualmente. Estos valores hash pueden descifrarse con relativamente poco esfuerzo.

Otro inconveniente es el hecho de que NTLM no utiliza la autenticación de factor múltiple (MFA, por sus siglas en inglés). Especialmente con los datos confidenciales, conviene implementar más de un mecanismo de seguridad. El procedimiento de desafío/respuesta del NTLM solo admite un único método de autenticación, es decir, por nombre de usuario y contraseña.