SSO: un solo inicio de sesión para todo

Según diversos estudios sobre redes sociales en España, el 75 por ciento de las empresas españolas piensan incrementar su uso de las redes sociales y entre el 20 y el 40 por ciento utiliza soluciones basadas en la nube. Esto obliga a los empleados de una empresa a recordar una gran cantidad de contraseñas, además de las que ya memorizan para sus cuentas privadas de correo electrónico y redes sociales.

Por eso, no es de extrañar que el usuario habitual de Internet acabe padeciendo la fatiga de la contraseña (en inglés, password fatigue), un síndrome crónico que se manifiesta cuando la persona empieza a utilizar secuencias numéricas simples como “12345” o a anotar contraseñas importantes en notas de post-it y pegarlas en la pantalla del ordenador. A largo plazo, esta situación no solo afecta la productividad, sino que también hace peligrar la seguridad de los datos. El remedio al problema es el single sign on (o SSO). Descubre qué significa exactamente este término y en qué medida es segura esta extendida forma de autenticación.

¿Qué es SSO?

En el ámbito de las TI, el single sign on, también llamado “inicio de sesión único”, consiste en un proceso de autenticación que, por lo general, consta siempre de los mismos pasos:

- El usuario inicia sesión una vez en el dispositivo.

- Automáticamente, puede acceder a todos los ordenadores y servicios (incluida la nube) para los cuales haya obtenido autorización local, siempre y cuando siga utilizando el mismo dispositivo.

- En cuanto el usuario cierra la sesión en el dispositivo, se cancelan todos los derechos de acceso. Esto puede ocurrir al final de un plazo de tiempo programado, si el usuario apaga el equipo o si ejecuta manualmente el single sign out o single sign off.

Por lo tanto, el SSO es una manera de acceder a múltiples aplicaciones interrelacionadas, aunque independientes, con las que el usuario solo tiene que iniciar sesión una única vez en lugar de introducir los datos de acceso individuales de cada software. Debido a su facilidad de uso, los servicios de single sign on se utilizan tanto en el ámbito privado (aplicaciones web y nubes privadas) como en el profesional (aplicaciones internas de empresa y portales en Intranet).

¿Cómo funciona el single sign on?

Cuando un usuario desea iniciar sesión en varios servicios y aplicaciones de Internet en un momento dado, normalmente debe introducir los datos de acceso para cada uno de ellos por separado. En cambio, si se ha registrado en un servicio de single sign on, un software ascendente se hace cargo de esta tarea. Este programa tiene guardados todos los datos de acceso del usuario y verifica su identidad para que acceda a los demás servicios sin su intervención y de manera totalmente automática. Para ello, utiliza una identidad única y global del usuario (similar a una credencial VIP), conocida por todas las aplicaciones implicadas y en la que estas confían gracias a la reputación del servicio SSO.

Para que el proceso de single sign on se ejecute sin problemas, se utilizan varios sistemas de autenticación y autorización:

OpenID

OpenID es un estándar abierto de autenticación utilizado por más de mil millones de cuentas, incluidas las de Google, WordPress y PayPal. La última versión del sistema se llama OpenID Connect (OIDC) y es una combinación de OpenID y OAuth 2. Para utilizarlo en un proceso de single sign on, el usuario necesita una cuenta de OpenID, que le proporciona el llamado proveedor de identidad de OpenID (por ejemplo, Google). Con esta cuenta (o la dirección URL asociada), el usuario inicia sesión en todos los sitios web que también son compatibles con el OpenID. Durante el proceso, el proveedor de identidad de confianza transmite un token al sitio web correspondiente que sirve para probar la identidad del usuario.

En sentido figurado, se podría comparar el SSO mediante OpenID con un viaje en el que hay que cruzar una frontera: el viajero (usuario) utiliza un pasaporte que le da un gobierno (el proveedor de identidad) y que el país de destino (el sitio web) considera fiable. De esta manera, el pasaporte sirve para verificar la identidad del viajero. Un buen ejemplo de este sistema es el botón de “Iniciar sesión con Facebook” que aparece en muchos sitios web.

OAuth2

A diferencia de OpenID, OAuth2 es más un estándar de autorización que de autenticación. La principal diferencia es que, en lugar de autenticarse él mismo en las páginas web, el usuario delega esta acción al denominado cliente, que inicia sesión en las páginas con un token proporcionado por el proveedor de identidad. La ventaja es que el usuario no tiene que enviar sus datos al sitio web correspondiente.

Una buena metáfora para este sistema podría ser la de “cuidar la casa”: el propietario de una casa (el usuario) le da la llave a un amigo (el cliente) y lo autoriza para entrar en la casa (el sitio web). Por ejemplo, puedes utilizar OAuth2 para importar los amigos de tu cuenta de Facebook a otro servicio sin compartir con él los datos de Facebook.

Como son tan parecidos, los términos informáticos “autenticación” y “autorización” a menudo se confunden o se utilizan equivocadamente como sinónimos. La autenticación consiste en que un servicio identifique a un usuario mediante sus datos de acceso. La autorización, en cambio, significa que el usuario ha otorgado a un servicio el derecho de utilizar cierta información y funciones de su perfil.

SAML

SAML es el más antiguo de los tres sistemas mencionados y se trata de un estándar abierto que se utiliza tanto para la autenticación como para la autorización en los procesos de SSO. De nuevo, se compone de tres partes principales: el usuario (llamado “principal”), el sitio web (llamado “proveedor de servicios”) y el proveedor de identidad que realiza la verificación. El proceso es muy similar al del OpenID, por lo que aquí también podría aplicarse la metáfora del pasaporte.

En todo caso, con el sistema SAML, el propio sitio web realiza una solicitud de identificación, que se envía en forma de mensaje XML al proveedor de identidad y que proporciona información sobre los datos requeridos. El proveedor de identidad responde con la llamada “assertion”, que contiene la información de autenticación y autorización solicitada, así como algunos atributos específicos como las direcciones de correo electrónico y los números de teléfono del usuario. Por lo tanto, SAML también puede compararse con un viaje en el que se presentan los documentos de identidad emitidos por el gobierno a petición del país de destino.

Posibles soluciones para el single sign on

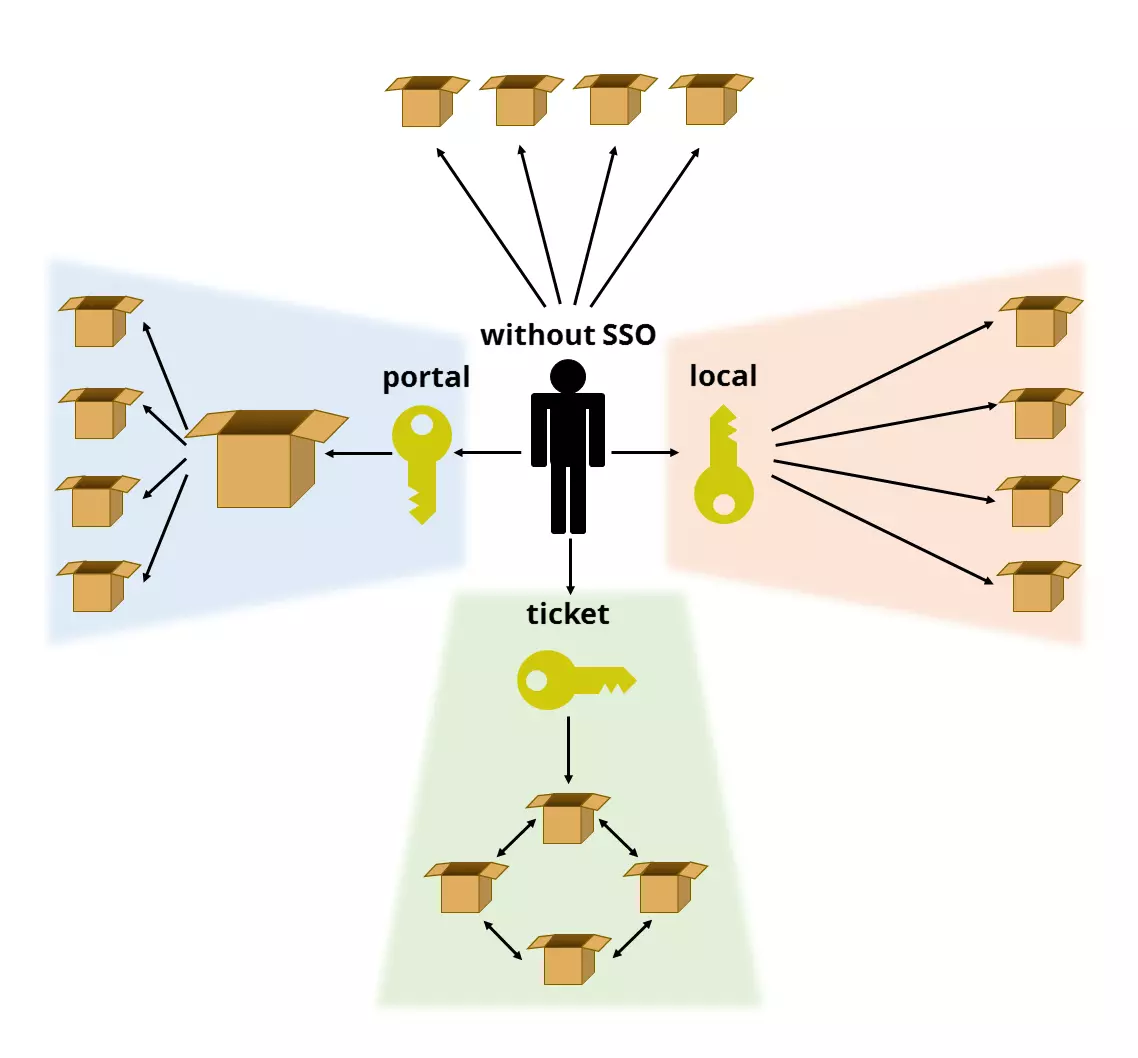

En la práctica, en el ámbito informático hay básicamente tres posibles soluciones para llevar a cabo procesos de SSO:

Solución de portal

Como su nombre indica, con esta solución de SSO, el usuario inicia sesión en un portal, es decir, un sistema que integra varias aplicaciones, procesos y servicios. Si la autenticación se lleva a cabo con éxito, el usuario obtiene un código de identificación general (algo parecido a una cookie), con el que puede acceder a todas las funciones integradas en el portal. Las cuentas de Google son un buen ejemplo de esta solución: una vez que el usuario se registra e inicia sesión, obtiene acceso inmediato al resto de servicios del gigante informático, como Play Store o Gmail.

Sistema de tickets

También el nombre del sistema de tickets habla por sí solo: el planteamiento que propone esta solución SSO es una red compuesta por servicios que se reconocen entre sí. Si el usuario inicia sesión en uno de ellos, se le asignará un ticket virtual con el que podrá identificarse en todas las demás aplicaciones que formen parte de ese “círculo de confianza”. Como ejemplo, podemos mencionar el servicio de autenticación Kerberos o el proyecto Liberty Alliance.

Solución local

En el caso de las soluciones locales de single sign on, por lo general, el llamado cliente SSO se instala en el ordenador que se utiliza regularmente. Este se configura para que obtenga los datos de acceso de todas las aplicaciones y servicios requeridos, por ejemplo, de un archivo local encriptado en el disco duro, un servidor de red local o una base de datos, y los introduzca automáticamente en la interfaz de inicio de sesión abierta en ese momento. Son clientes SSO de este tipo los servicios de contraseña de navegadores como Safari o Chrome. Un método particularmente seguro es el uso de un token físico para almacenar los datos de acceso, como podría ser un lápiz de memoria USB o una tarjeta inteligente.

¿Qué ventajas y desventajas tiene el single sign on?

Con el SSO, se puede acceder a múltiples servicios y aplicaciones sin tener que iniciar sesión en cada uno de ellos.

Ventajas del SSO

Para el usuario, ante todo, supone no tener que recordar múltiples contraseñas. Como se libera totalmente de la responsabilidad de gestionarlas, el método de single sign on puede considerarse una alternativa a los administradores de contraseñas. Debido a la comodidad y al ahorro de tiempo que comporta, esta opción suele tener cada vez más aceptación en el ámbito privado y profesional.

La mayoría de las veces, las empresas suelen implementar un sistema SSO en los lugares de trabajo con la esperanza de aumentar la productividad de sus empleados y reducir las consultas técnicas por olvido de las contraseñas. De esta manera, se reduce la carga de trabajo y los costes de los departamentos de informática. Al mismo tiempo, se facilita a los profesionales la tarea de crear cuentas para los nuevos empleados o de eliminar las de los antiguos.

También se dice que estos métodos conllevan grandes ventajas para la seguridad de los datos internos de las empresas: si los empleados solo tienen que utilizar una contraseña, se evitan los errores típicos de marcación de contraseñas que a menudo contribuyen al éxito de los ataques cibernéticos, de modo que puede complicarse mucho acceder ilícitamente a la información. Además, debido a que los datos de acceso solo se introducen en una única interfaz, se reduce la vulnerabilidad frente a los ataques de tipo phishing y man-in-the-browser. De esta manera, la empresa puede permitirse concentrar en un solo punto todos sus esfuerzos para mantener la seguridad –por ejemplo, los certificados SSL.

Desventajas del SSO

Por el otro lado, el single sign on presenta ciertos costes de implementación y algunas carencias irremediables: básicamente, solo se puede utilizar con aquellos servicios que son compatibles con el sistema SSO correspondiente. Asimismo, si el sistema SSO falla, resulta imposible acceder a las aplicaciones vinculadas. Este es el caso, por ejemplo, de las cuentas de redes sociales que se han agregado al sistema pero que son bloqueadas por la propia red, como en bibliotecas e instituciones educativas, en ciertos lugares de trabajo por motivos de producción o en los países donde existe censura (por ejemplo, la República Popular de China).

Además, hay que ser precavido con la seguridad que tanto promociona el single sign on: por ejemplo, si el usuario abandona su lugar de trabajo, otra persona puede, en teoría, seguir accediendo a las aplicaciones abiertas hasta que se cierren con el single sign out automático. También puede haber problemas si la “contraseña maestra” para la interfaz de SSO cae en malas manos, porque el atacante gozará de acceso inmediato a todos los servicios asociados. Ten en cuenta que incluso los mejores SSO, a pesar de su reputación, no son inmunes al phishing.

También está dando bastantes quebraderos de cabeza el ahora vigente RGPD, que regula los requisitos de protección de datos personales en toda Europa desde el 25 de mayo de 2018. En todos los casos, es necesario obtener el consentimiento explícito de los usuarios para poder implementar el single sign on de acuerdo con la normativa. En este sentido, la situación jurídica ya era problemática con la antigua Ley Orgánica de Protección de Datos (LOPD). Por el momento, uno de los problemas sigue siendo la recopilación masiva de datos por parte de empresas de Internet como Google y Facebook, que puede ocasionar auténticas catástrofes si se producen filtraciones de información, tanto en términos de privacidad de los usuarios como de datos internos de las empresas.

En vista de estos riesgos evidentes, hay que prestar especial atención a la seguridad de los datos almacenados del lado del servidor. En el mejor de los casos, la seguridad de los procedimientos de single sign on debería reforzarse con medios efectivos de autenticación de dos factores. Estos incluyen, por ejemplo, tarjetas inteligentes o tokens que puedan generar un TAN.

Estudio de caso: Facebook vs. Verimi

El caso de Facebook sirve para ilustrar las ventajas y desventajas del single sign on. La plataforma de esta red social permite al usuario registrarse e iniciar sesión en otros sitios web utilizando la cuenta de Facebook. Para ello, el llamado plugin social se integra en la forma de un botón de “Iniciar sesión con Facebook” en la página de registro o inicio de sesión correspondiente. Para el usuario, esto resulta muy cómodo, pero también tiene la desventaja de que Facebook recopila más datos personales cuantos más servicios y aplicaciones se conecten de esta manera con la cuenta de la red social. Un solo ataque cibernético sería suficiente para obtener acceso a todos los datos.

Facebook también se toma la libertad de ceder a los servicios involucrados dichos datos, que en realidad estaban destinados exclusivamente a la plataforma de la red social. Esto incluye datos públicos como el nombre y la imagen de perfil, pero también privados como la edad, el lugar de residencia o la situación sentimental de la persona. Aunque Facebook comunica de forma bastante transparente los datos que cede a algunos servicios para que los usuarios puedan utilizarlos, a menudo no deja más remedio que aceptarlo. A la inversa, Facebook también recibe datos de los servicios asociados, lo que permite a la plataforma complementar los perfiles de usuario y, por lo tanto, dirigir y personalizar la publicidad todavía más.

Lo que hemos comentado de Facebook también puede aplicarse, hasta cierto punto, a otros proveedores de servicios online como Google o Amazon. Este problema llevó a varias empresas alemanas (incluidas Allianz, Deutsche Bank, Telekom y Axel Springer) a unir sus fuerzas y lanzar un producto rival al mercado europeo en abril de 2018: Verimi. Este nuevo proveedor de identidad de SSO ofrecería un mayor nivel de protección y transparencia en cuanto al uso de los datos y podría, por lo tanto, utilizarse a largo plazo en el sector bancario y administrativo. Se basa en el Reglamento General de Protección de Datos y en el almacenamiento cifrado de datos personales en centros de datos exclusivamente europeos. La medida en que este proyecto prevalezca en el futuro dependerá de cuántos colaboradores decidan integrarlo en sus sitios web y aplicaciones.

En resumen: SSO ¿sí o no?

Si buscas información sobre el single sign on en Internet, verás que este cómodo sistema de autenticación múltiple ha recibido relativamente pocas críticas. Al contrario, durante años, este método ha supuesto una auténtica revelación para el entorno de trabajo digital en términos de comodidad y seguridad de datos. En este sentido, Bitglass, el agente de seguridad estadounidense para el acceso a la nube (CASB, por sus siglas en inglés, celebra el uso de los servicios en la nube por parte de cada vez más empresas de todo el mundo y, al mismo tiempo, lamenta el uso comparativamente bajo de los procesos de single-sign on. En su opinión, el hecho de utilizar soluciones de acceso a servicios y aplicaciones que compiten unas con otras involuntariamente no permite aprovechar todo el potencial de la digitalización.

No obstante, la otra cara de la moneda también es bien conocida. Hace poco, el famoso proveedor de identidad de Facebook se ganó una dudosa reputación debido al robo de datos de Cambridge Analytica. En abril de 2018, se demostró que el procedimiento interno de “Iniciar sesión con Facebook” era vulnerable frente a los ataques de tipo phishing y man-in-the-browser, lo que volvió a poner de relieve el mayor riesgo del SSO: una interfaz de inicio de sesión único también implica que solo sea necesario un único ataque cibernético para provocar daños significativos. Los investigadores de la Universidad de Princeton están pidiendo a los operadores de esta red social que informen mejor a sus usuarios sobre los riesgos del single sign on.