Cloud Privado: crear una conexión VPN IPsec

Utilice la función «Imprimir» al final de la página para crear un PDF.

Este artículo te explicamos cómo crear una conexión VPN IPsec en el Cloud Panel para garantizar una conexión estable y segura entre tu Cloud Privado y la red de gestión de vSphere.

OpenVPN se utiliza de forma predeterminada para la conexión a la red de gestión de vSphere de Cloud Privado, que solo permite la conexión de un dispositivo final a la vez. Como alternativa, puedes crear una conexión VPN IPsec en el Cloud Panel para establecer una conexión con vSphere. El servicio VPN IPsec integrado en el Cloud Panel utiliza una pasarela backend VyOS aprovisionada automáticamente. Esto permite establecer una o más conexiones IPsec a diferentes endpoints.

Para crear una conexión VPN IPsec, sigue estas instrucciones:

Preparación

- Inicia sesión en tu cuenta IONOS.

Haz clic en Menú > Servidores & Cloud en la barra de menú superior.

Opcional: Si tienes varios contratos, selecciona el pertinente.

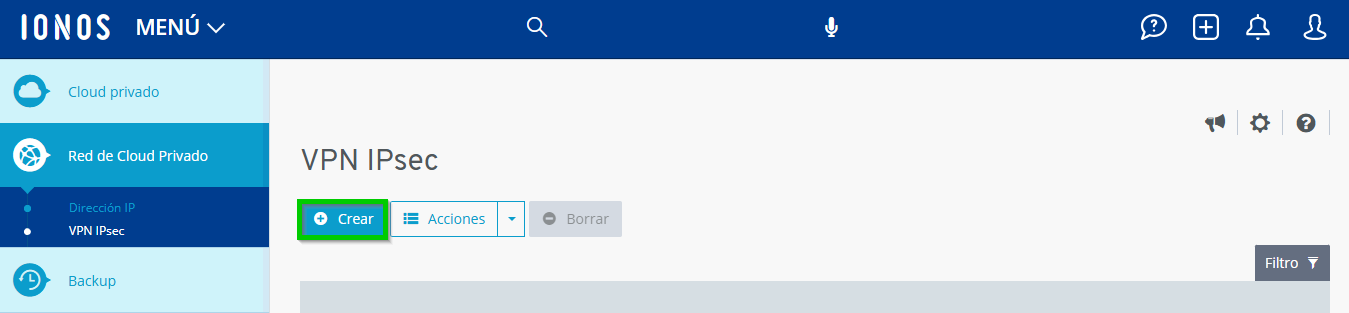

- Haz clic en Red de Cloud Privado > VPN IPsec en la barra de navegación de la izquierda. Aparecerá la sección VPN IPsec.

- Haz clic en Crear en el área de detalles. Se abrirá la sección correspondiente.

Introducir datos de configuración

En esta sección se definen los parámetros básicos de la conexión.

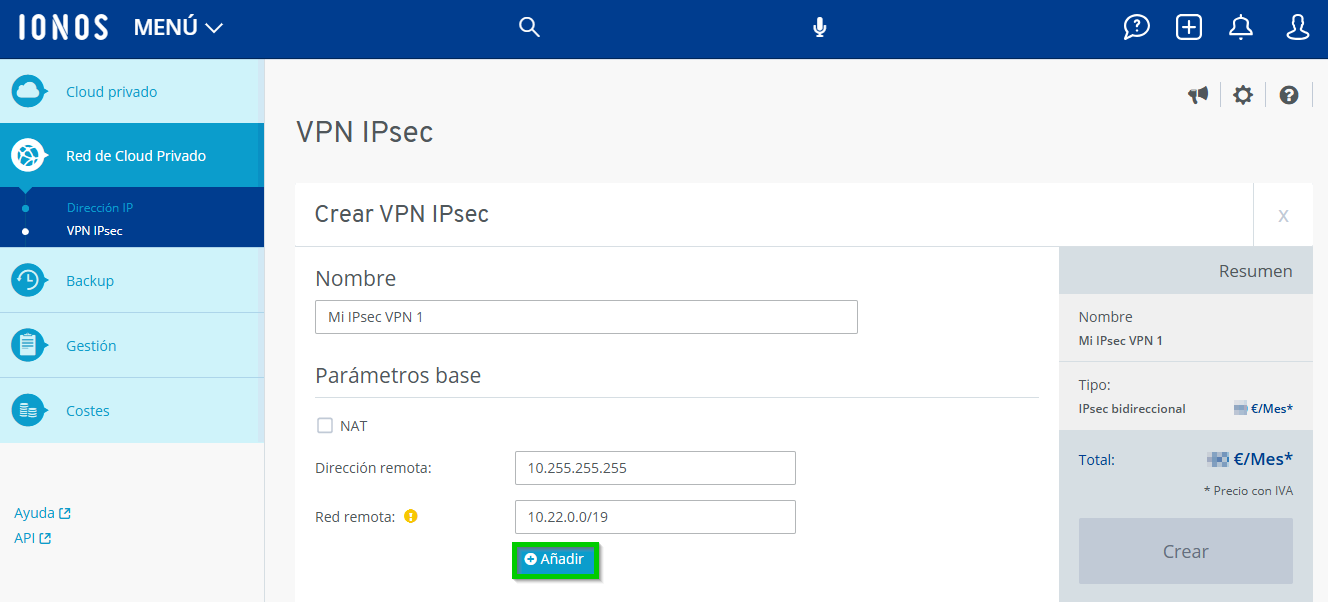

- Introduce un nombre único para la conexión VPN IPsec en el campo Nombre.

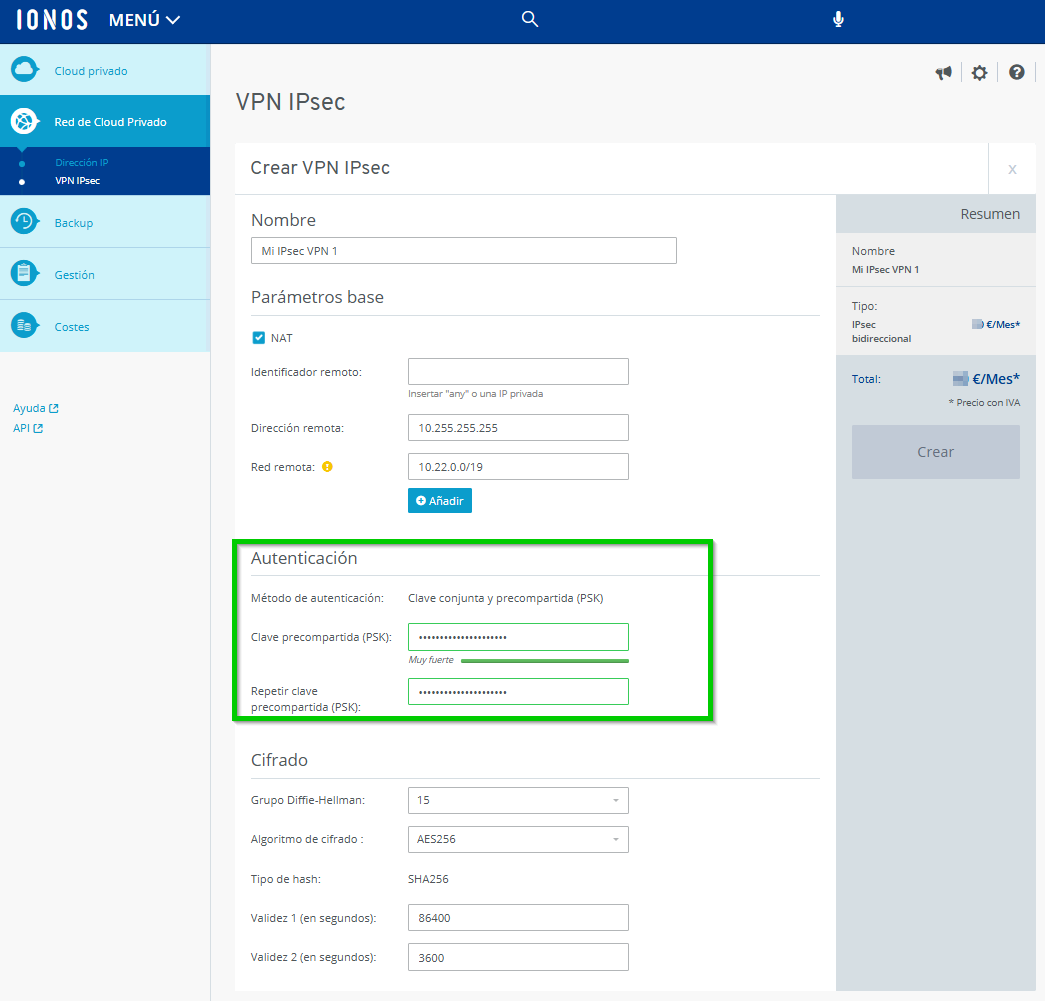

- Algunas redes utilizan NAT (Network Address Translation). Esto significa que los dispositivos de la red utilizan una dirección IP privada, pero se comunican con el mundo exterior (Internet) a través de una única dirección IP pública.

Activar NAT: si el dispositivo que establece el túnel VPN (por ejemplo, tu router o firewall) utiliza una dirección IP privada, que luego se traduce para establecer el túnel. En este caso, a menudo es necesario especificar un identificador remoto para que el sistema IONOS pueda reenviar el tráfico VPN correctamente.

Desactivar NAT: si el dispositivo que establece el túnel VPN tiene una dirección IP pública. Esta es la configuración predeterminada para la mayoría de las redes domésticas y de oficina, por lo que no suele ser necesario marcar esta casilla. - Si activas la opción NAT, aparecerá el campo Identificador remoto. Introduce en este campo la dirección IP privada que utiliza el dispositivo.

- Introduce la dirección IP pública de tu dispositivo de red (router/firewall) en el campo Dirección remota. Este es el punto final desde el que te conectas a Cloud Privado.

- En el campo Red remota, introduce el intervalo de direcciones IP privadas de tu red local en notación CIDR. Este es el intervalo de direcciones que utiliza tu router para los dispositivos de tu red. En el ejemplo, 10.22.0.0/19.

- Opcional: Para añadir más redes remotas, haz clic en Añadir.

Configurar la autenticación

- La autenticación debe configurarse para que solamente los dispositivos autorizados puedan establecer el túnel VPN. Para la autenticación se utiliza una clave precompartida (PSK). Crea una clave fuerte y única.

- Introduce la clave precompartida en los campos Clave precompartida (PSK) y Repetir clave precompartida.

Nota

La clave que introduzcas debe coincidir exactamente con la clave que utilices en la configuración VPN de tu dispositivo local (router o firewall).

Configurar el cifrado y la validez

La configuración de cifrado define qué algoritmos y parámetros criptográficos se utilizan para el intercambio de claves (fase 1) y para el tráfico de datos (fase 2). Estos ajustes deben coincidir con los de tu dispositivo VPN local.

Para configurar el cifrado y el tiempo de vida, sigue estos pasos:

- Selecciona un grupo adecuado en el menú desplegable Grupo Diffie-Hellman: (por ejemplo, 15).

Nota

El grupo Diffie-Hellman (grupo DH) determina la fuerza del procedimiento de intercambio de claves en la fase 1 (fase 1 de IKE). Los números más altos generalmente ofrecen más seguridad, pero también requieren más potencia de cálculo. El grupo 15 utiliza una clave de 3072 bits, que es un buen estándar.

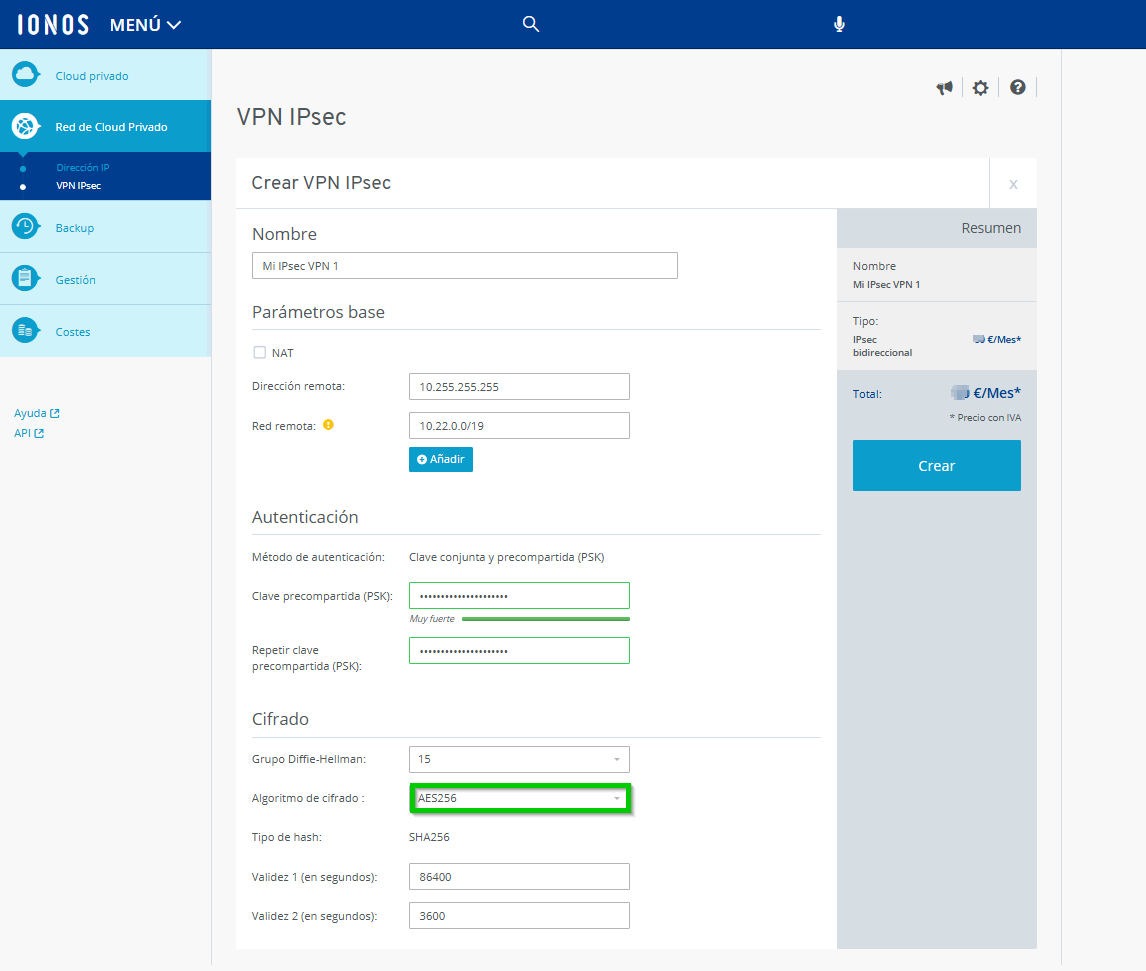

- Selecciona el estándar de cifrado deseado en el menú desplegable Algoritmo de cifrado. AES256 es el estándar recomendado actualmente y ofrece un alto nivel de seguridad.

- En el menú desplegable Tipo de hash selecciona el algoritmo para la comprobación de integridad (por ejemplo, SHA256). El tipo de hash garantiza que los datos no han sido manipulados durante la transmisión. SHA256 es una opción segura para esto.

- En el campo Validez 1 (en segundos) introduce la duración deseada para la fase 1 (fase 1 de IKE) en segundos (por ejemplo, 86400). Este es el período de validez de la primera clave de seguridad (IKE-SA). 86400 segundos corresponden a 24 horas.

- En el campo Validez 2 (en segundos) introduce la duración deseada para la fase 2 (fase 2 de IKE) en segundos (por ejemplo, 3600) en el campo. Este es el período de validez de la segunda clave de tráfico de datos real (IPsec-SA).

Crear VPN IPsec

- Por último, comprueba el resumen en la parte derecha de la ventana.

- Para configurar la conexión VPN IPsec, haz clic en Crear.

Una vez creada la conexión, deberás introducir los parámetros exactos (dirección remota, PSK, grupo DH, tipo de cifrado, tipo de hash y validez) en la configuración VPN de tu firewall o router local para establecer el túnel y cambiar el estado de «Down» a «Up».